Android-приложения с новым вредоносом, утечка у Asus и другие события кибербезопасности

Мы собрали наиболее важные новости из мира кибербезопасности за неделю.

- Аналитики нашли взломанное устройство хакера из КНДР.

- Шпионское ПО нацелилось на пользователей Android.

- Ботнет Broadside атаковал навигационные системы морских судов.

- Asus, Qualcomm и ArcSoft пострадали от хакеров.

Аналитики нашли взломанное устройство хакера из КНДР

Исследователи израильской компании в сфере кибербезопасности Hudson Rock обнаружили в логах инфостилера Lumma скомпрометированное устройство, принадлежащее северокорейскому хакеру.

Анализ данных указал на прямую связь владельца с инфраструктурой, использованной для атаки на биржу Bybit в феврале. Ключевой уликой стал обнаруженный на устройстве адрес электронной почты, который ранее фигурировал в отчетах Silent Push. Именно он использовался для регистрации фишингового домена за несколько часов до инцидента с Bybit.

Хотя владелец зараженной системы мог не участвовать в выводе средств напрямую, эксперты уверены, что машина входила в общий пул ресурсов группировки Lazarus.

По данным аналитиков, скомпрометированная рабочая станция была достаточно мощной и специально оборудованной для разработки хакерского ПО. Несмотря на использование VPN для маскировки под американский IP, в настройках браузера был выставлен китайский язык, а история поиска содержала запросы на перевод с корейского.

Судя по активностям на диске, хакер готовил новую фишинговую кампанию. Также исследователи нашли следы покупки доменов, имитирующих популярные сервисы и локальные файлы фейковых установщиков Zoom.

Шпионское ПО нацелилось на пользователей Android

Эксперты Zimperium выявили новую вредоносную кампанию, направленную на пользователей Android.

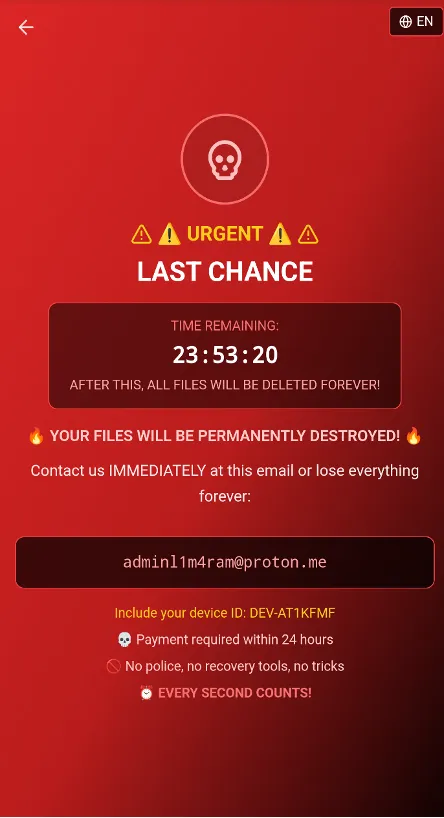

Обнаруженный троян DroidLock сочетает функции вымогателя и шпионского ПО. По данным специалистов, он распространяется через мошеннические сайты под видом легитимных приложений, используя двухэтапную схему заражения. После установки ПО обманом получает права администратора и доступ к специальным возможностям устройства.

Троян преимущественно нацелен на испаноязычных пользователей и может менять PIN-код, биометрию, а также удаленно управлять устройством. Кроме того, DroidLock перехватывает графические ключи, записывает аудио и ворует содержимое SMS и звонков.

В отличие от классических шифровальщиков, DroidLock не кодирует файлы, а угрожает их физическим удалением. По команде сервера на экране появляется окно с требованием выкупа.

Исследователи уже уведомили команду безопасности Android, а система Google Play Protect научилась распознавать и блокировать эту угрозу.

Специалисты настоятельно рекомендовали избегать загрузки APK-файлов со сторонних ресурсов и критически относиться к приложениям, запрашивающим права администратора устройства.

Ботнет Broadside атаковал навигационные системы морских судов

Новый ботнет Broadside активно заражает системы видеонаблюдения и IoT-шлюзы на коммерческих судах. Об этом сообщают эксперты компании Cydome, специализирующейся на морской кибербезопасности.

Вредоносное ПО построено на базе кода Mirai. Его главная опасность — в способности проводить мощные DDoS-атаки и скрытно перехватывать видеопотоки. Зараженные устройства могут использоваться как плацдарм для проникновения в навигационные системы кораблей, что создает прямую угрозу безопасности судоходства.

Согласно Cydome, ботнет активирует систему подбора слабых паролей в спутниковых терминалах VSAT, которые обеспечивают связь на судах в открытом море. Заражение происходит автоматически при входе жертвы в зону покрытия. После инфицирования шлюза вредонос сканирует локальную сеть корабля, пытаясь найти уязвимости в системах электронного отображения навигационных карт.

Исследователи предупредили, что операторы Broadside уже начали продавать доступ к зараженным судовым сетям на теневых форумах. Покупателями могут выступать как конкуренты логистических компаний, желающие получить данные о маршрутах и грузах, так и пираты, использующие информацию о местоположении судов для планирования физических атак в опасных регионах.

Asus, Qualcomm и ArcSoft пострадали от хакеров

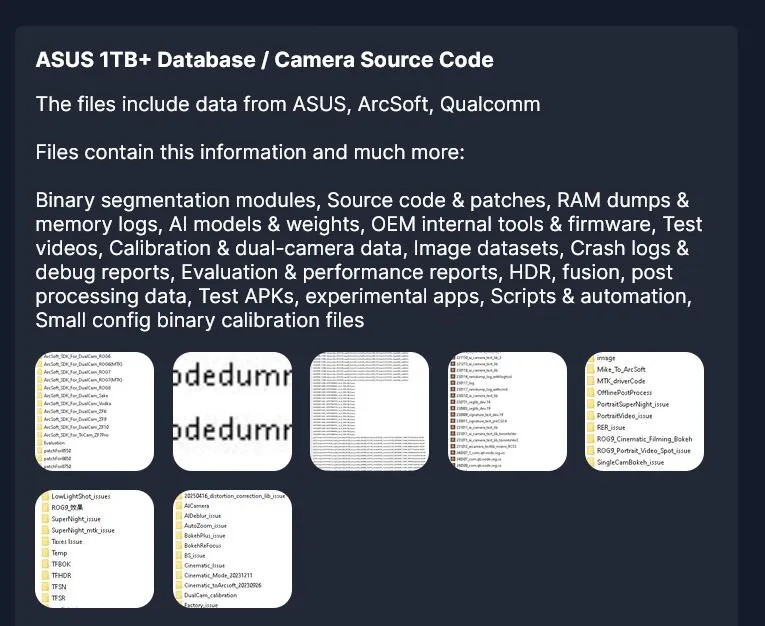

Компания Asus подтвердила факт взлома в инфраструктуре одного из своих поставщиков. В свою очередь, вымогательская группировка Everest объявила о масштабной краже данных. Об этом сообщает издание «Хакер».

Мошенники утверждают, что похитили 1 Тб конфиденциальной информации сразу у трех компаний — Asus, Qualcomm и ArcSoft. По данным СМИ, в их распоряжении оказались исходные коды софта для камер смартфонов, кастомные ИИ-модели и внутренние инструменты разработчиков.

В качестве доказательств хакеры опубликовали в даркнете скриншоты взломанных файлов.

В Asus подчеркнули, что атака не затронула собственные серверы компании и данные клиентов. Утечка ограничилась частью исходного кода программного обеспечения для мобильных камер, находившегося в ведении партнера. Производитель уже начал аудит безопасности цепочки поставок, однако не раскрыл название скомпрометированного контрагента.

На момент написания Qualcomm и ArcSoft не прокомментировали информацию о возможной потери данных.

Также на ForkLog:

- Мининформ Беларуси назвал причину блокировки нескольких криптобирж.

- Сооснователя пирамиды «Финико» экстрадировали из ОАЭ в Россию.

- Кошельки Silk Road переместили биткоины на $3 млн.

- Arkham деанонимизировала более половины транзакций в Zcash.

Что почитать на выходных?

Французские мыслители показали, что технологии не нейтральны. Интернет, задумывавшийся как пространство свободы, несет в себе гены контроля и симуляции.

Как идеи XX века способны объяснить текущее состояние Web3, читайте в новом материале ForkLog.