Хакеры из КНДР похитили криптовалюту на $2 млрд в 2025 году

Индустрия цифровых финансов столкнулась с резким ростом хищений в 2025 году. Согласно новому отчету аналитической компании Chainalysis, потери участников рынка в период с января по начало декабря превысили $3,4 млрд.

Ключевым драйвером этой статистики стали действия хакерских группировок, аффилированных с Пхеньяном.

Рекордные показатели ущерба при снижении частоты атак

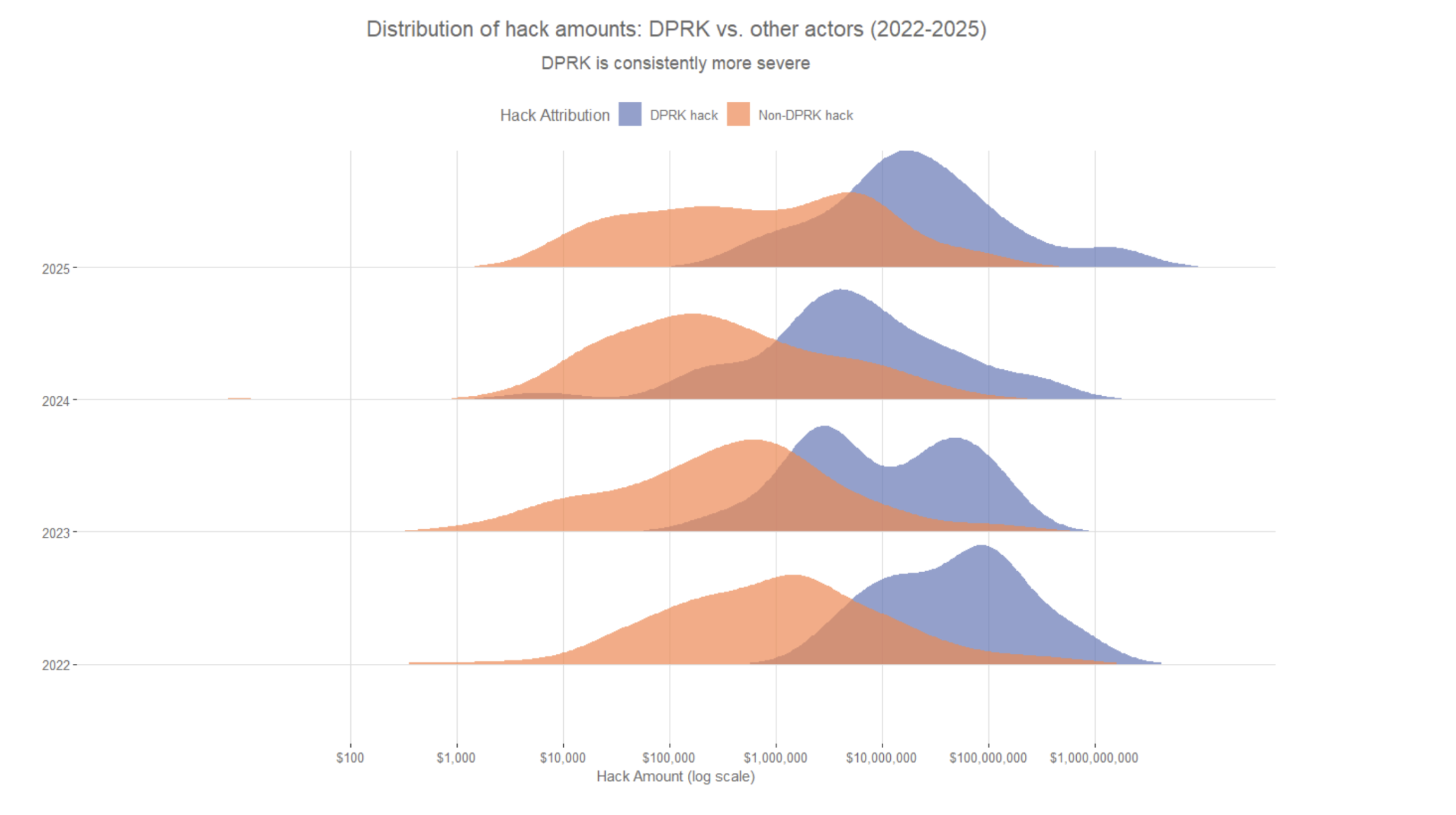

Аналитики Chainalysis в своем последнем исследовании зафиксировали любопытную тенденцию: частота операций, проводимых Корейской Народно-Демократической Республикой (КНДР), заметно снизилась. Однако эффективность этих действий достигла исторического максимума.

Северокорейские хакеры присвоили цифровые активы на сумму не менее $2,02 млрд в 2025 году. Этот показатель на 51% превышает данные предыдущего года. Если сравнивать с уровнями 2020 года, объем хищений вырос приблизительно на 570%.

Эксперты отмечают, что рекордная выручка была получена в результате значительно меньшего числа известных инцидентов. Такой сдвиг отражает последствия масштабного взлома биржи Bybit в марте 2025 года. Злоумышленники перешли от количества к качеству, фокусируясь на целях с высокой капитализацией.

Кроме того, отчет выявил доминирование КНДР в сфере компрометации сервисов. На долю связанных с Пхеньяном акторов пришлось рекордные 76% всех взломов платформ за год. Совокупные данные за 2025 год поднимают нижнюю границу оценки средств, украденных Северной Кореей за все время наблюдений, до $6,75 млрд.

Руководитель отдела безопасности Chainalysis Эндрю Фирман прокомментировал ситуацию для профильных изданий. По его словам, данная эволюция продолжает долгосрочный тренд. Хакеры КНДР демонстрируют высокую степень технической подготовки и постоянно совершенствуют тактику, выбирая наиболее прибыльные цели.

Исторические данные подтверждают, что Пхеньян продолжает проводить атаки с существенно более высокой стоимостью, чем другие киберпреступники. Паттерн указывает на стремление наносить удары по крупным сервисам для достижения максимального экономического эффекта.

Внедрение агентов в IT-компании как вектор угрозы

Злоумышленники все чаще добиваются сверхрезультатов за счет размещения своих оперативников на технических должностях в криптокомпаниях. Аналитики называют этот подход одним из основных векторов атаки. Получение статуса сотрудника позволяет преступникам приобретать привилегированный доступ к системам и осуществлять разрушительные вторжения изнутри.

В июле блокчейн-исследователь ZachXBT опубликовал расследование, согласно которому агенты КНДР заняли от 345 до 920 рабочих мест в индустрии. Часть рекордных показателей 2025 года, вероятно, отражает возросшую зависимость хакеров от инфильтрации IT-специалистов на биржи, к кастодианам и в Web3-фирмы. Это ускоряет получение первичного доступа и боковое перемещение по сети перед крупномасштабным выводом средств.

Также преступники переняли тактику рекрутинга. Они выдают себя за работодателей, чтобы выйти на действующих сотрудников сектора. Ранее сообщалось о случаях, когда хакеры имитировали доверенных лиц индустрии во время фальшивых собеседований в Zoom и Microsoft Teams. Используя этот метод, они похитили более $300 млн.

Эндрю Фирман подчеркивает, что КНДР всегда будет искать новые уязвимости для эксплуатации. Сочетание изоляции режима от глобальной экономики и высокой мотивации порождает сложную государственную угрозу. В результате компрометация приватных ключей централизованных сервисов составила значительную долю объема эксплойтов в текущем году.

Специфика отмывания средств через азиатские шлюзы

Поведение северокорейских групп при легализации доходов резко отличается от действий других киберпреступников. Связанные с КНДР акторы предпочитают отмывать деньги небольшими траншами. Чуть более 60% объема их транзакций не превышают по стоимости $500 тыс.

Напротив, хакеры, не связанные с Пхеньяном, обычно переводят 60% украденных средств гораздо более крупными партиями — от $1 млн до $10 млн и выше. Chainalysis утверждает, что такая структура отражает более осторожный и сложный подход КНДР к отмыванию, несмотря на большие общие суммы хищений.

Фирма также выявила различия в используемых инструментах. Северокорейские хакеры демонстрируют сильную зависимость от китайскоязычных сервисов перевода денег и гарантийных служб. Они также активно применяют кроссчейн-мосты и миксеры для запутывания следов транзакций. Для облегчения операций используются специализированные платформы, такие как Huione.

Другие похитители чаще взаимодействуют с децентрализованными биржами, P2P-сервисами и протоколами кредитования. Тяжелое использование профессиональных сервисов по отмыванию денег и внебиржевых (OTC) трейдеров свидетельствует о тесной интеграции агентов КНДР с теневым рынком Азиатско-Тихоокеанского региона. Это согласуется с историческим использованием Пхеньяном сетей в Китае для доступа к международной финансовой системе.

Алгоритм легализации активов за 45 дней

Эксперты наблюдали повторяющийся паттерн отмывания, который обычно разворачивается в течение полутора месяцев.

1. Начальный этап (Дни 0–5) Сразу после взлома приоритетом является дистанцирование украденных средств от источника. В этот период фиксируется резкий всплеск использования протоколов DeFi и сервисов микширования.

2. Интеграция (Дни 6–10) Активность смещается в сторону сервисов, обеспечивающих более широкую интеграцию. Потоки начинают достигать централизованных бирж и платформ с ограниченными требованиями к идентификации клиентов (KYC).

3. Транзитный период Легализация продолжается через вторичные сервисы микширования с меньшей интенсивностью. Параллельно используются кроссчейн-мосты для скрытия перемещения активов. Эта фаза представляет собой критический переходный период, когда средства начинают двигаться к потенциальным точкам вывода.

4. Финальная стадия (Дни 20–45) Наблюдается усиленное взаимодействие с сервисами, облегчающими конвертацию или обналичивание. Биржи без KYC, гарантийные сервисы, платформы мгновенного обмена и китайскоязычные шлюзы занимают видное место. Также возобновляется использование крупных централизованных бирж для смешивания незаконных средств с легальной активностью.

Повторяющееся 45-дневное окно предоставляет правоохранительным органам ключевые возможности для реагирования. Стратегия КНДР эффективна, поэтому требуется быстрый и скоординированный ответ всей индустрии. Биржи и аналитические фирмы должны взаимодействовать для блокировки средств при прохождении через стейблкоины или при попадании на регулируемые площадки.

Прогнозы экспертов на 2026 год

Руководство Chainalysis полагает, что Северная Корея продолжит искать любые доступные уязвимости. Инциденты с Bybit, BTCTurk и Upbit в текущем году указывают на то, что централизованные биржи находятся под растущим давлением. Однако тактика атакующих может измениться в любой момент.

Недавние эксплойты, затрагивающие протоколы Balancer и Yearn, также свидетельствуют о том, что давно существующие DeFi-проекты могут попасть в поле зрения злоумышленников. Сервисы с большими резервами обязаны поддерживать высокие стандарты безопасности, чтобы не стать следующей жертвой.

Отчет подчеркивает важность понимания мотивации противника. Поскольку КНДР все больше полагается на кражу криптовалюты для финансирования государственных приоритетов и обхода санкций, этот угрожающий субъект действует в условиях, отличных от типичных киберпреступников.

Рекордная эффективность 2025 года, достигнутая при сокращении числа известных атак на 74%, предполагает, что наблюдатели видят лишь вершину айсберга. Ключевой задачей на 2026 год станет выявление и пресечение этих операций до того, как будет реализован очередной инцидент масштаба взлома Bybit.

The post Хакеры из КНДР похитили криптовалюту на $2 млрд в 2025 году appeared first on BeInCrypto.