Апдейт «ботнета на биткоине», ликвидация шпионской сети ГРУ и другие события кибербезопасности

Мы собрали наиболее важные новости из мира кибербезопасности за неделю.

- Использующий блокчейн биткоина зловред обзавелся новой функцией.

- ФБР остановило деятельность трояна Warzone RAT и ботнета Moobot.

- Лидер хакерской группировки JabberZeus признал вину.

- Новую малварь уличили в тайном сканировании лиц для создания дипфейков.

Использующий блокчейн биткоина ботнет обзавелся новой функцией

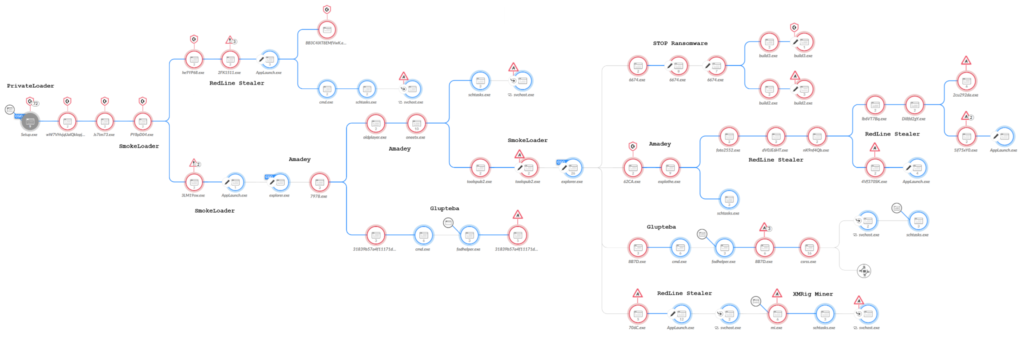

У модульного ботнета Glupteba появилась ранее недокументированная функция загрузчика Unified Extensible Firmware Interface, что позволяет ему контролировать процессы в зараженной операционной системе и обеспечивает дополнительную скрытность. Об этом сообщили специалисты Unit42, подразделения реагирования на инциденты Palo Alto Networks.

#Glupteba is a modular #malware that can perform #CredentialStealing, #cryptojacking and more. Distributed through a pay-per-install system, a campaign from 2023 revealed a novel feature — a UEFI bootkit. We analyze both the bootkit and the campaign. https://t.co/pLxM5rCBMO pic.twitter.com/L1LZHyroKe

— Unit 42 (@Unit42_Intel) February 12, 2024

Вредонос использует блокчейн биткоина в качестве резервного командно-контрольного центра, что делает его устойчивым к попыткам отключения.

Glupteba известен с начала 2010 годов и представляет собой полнофункциональный граббер и бэкдор с возможностью майнинга криптовалют и развертывания прокси на зараженных хостах.

Кроме того, он способен красть цифровые активы, данные банковских карт, аккаунты в Google и других программах, а также использовать маршрутизаторы для удаленного административного доступа.

Разработчики ботнета постоянно совершенствуют его многоступенчатую цепочку заражения.

За 2023 год от Glupteba пострадали различные отрасли в Греции, Непале, Бангладеше, Бразилии, Южной Корее, Алжире, Украине, Словакии, Турции, Италии и Швеции.

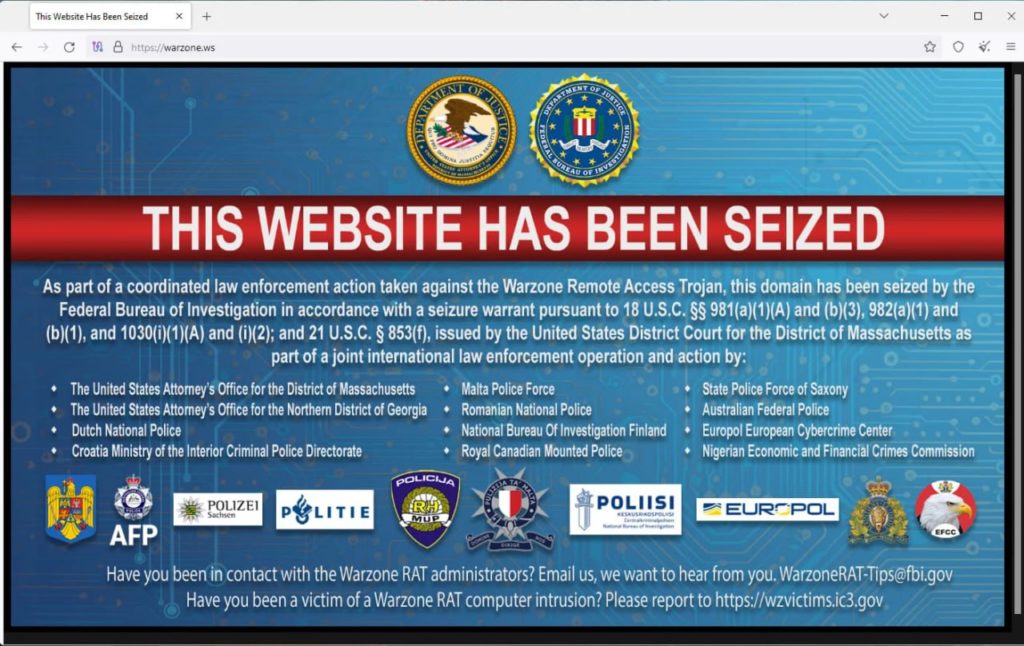

ФБР остановило деятельность трояна Warzone RAT и ботнета Moobot

Сотрудники ФБР конфисковали четыре домена и основной сайт трояна удаленного доступа Warzone RAT, а также арестовали двух причастных к его деятельности людей.

27-летнему гражданину Мальты Дэниелу Мели предъявлены обвинения в несанкционированном нанесении вреда защищенным компьютерам и сговоре для проникновения в информационные системы.

31-летнему Принсу Оньеозири Одинакачи из Нигерии инкриминируют предоставление клиентской поддержки киберпреступникам, купившим доступ к Warzone RAT с июня 2019 по март 2023 года.

Мели грозит до 25 лет тюрьмы, Одинакачи — до 15 лет. Потенциальный штраф для каждого составит не менее $500 000.

Созданный в 2018 году Warzone RAT позволял получать скрытый доступ к удаленному рабочему столу, красть файлы cookie и пароли, считывать нажатия клавиш, записывать видео с веб-камеры, а также управлять процессами внутри системы. Серверная инфраструктура малвари располагалась в Канаде, Хорватии, Финляндии, Германии, Нидерландах и Румынии.

Кроме того, ФБР ликвидировало состоящий из сотен маршрутизаторов ботнет Moobot, используемый Главным разведывательным управлением Генштаба РФ в качестве глобального инструмента кибершпионажа.

Целями хакеров являлись правительственные и военные структуры, а также службы безопасности и корпоративные организации США и других стран.

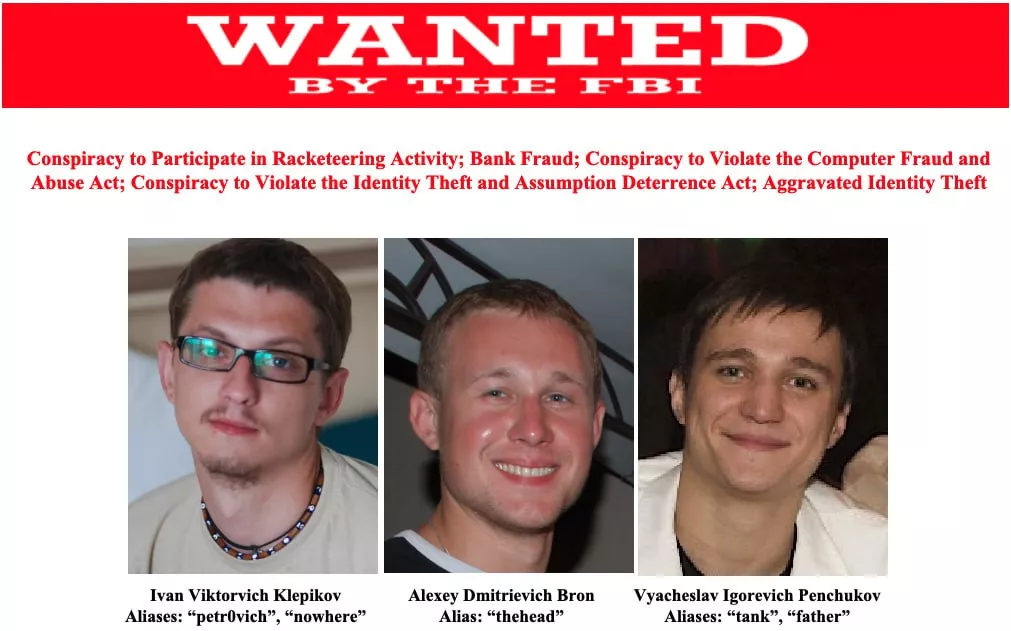

Лидер хакерской группировки JabberZeus признал вину

Гражданин Украины Вячеслав Пенчуков признал свою руководящую роль в хакерских группировках Zeus и IcedID.

До своего ареста в Швейцарии в ноябре 2022 года он почти десять лет находился в списке самых разыскиваемых ФБР киберпреступников.

В прошлом году Пенчукова экстрадировали в США. Там его называют ответственным за заражение вредоносным ПО тысячи компьютеров и вымогательство миллионов долларов.

Рассмотрение дела в суде назначено на 9 мая. Пенчукову грозит до 40 лет тюрьмы.

Новый троян уличили в тайном сканировании лиц для создания дипфейков

Специалисты Group-IB обнаружили троян GoldPickaxe, который распространяется под видом государственных приложений и популярных мобильных сервисов.

The #GoldDigger family grows: Group-IB's TI Unit finds GoldPickaxe.iOS, the first #iOS #Trojan harvesting #FacialRecognition data for unauthorized bank access, targeting #APAC. It is linked to the GoldDigger family discovered last October. Learn more: https://t.co/pC4AAubb47 pic.twitter.com/APRROpufHb

— Group-IB Threat Intelligence (@GroupIB_TI) February 15, 2024

Малварь работает полуавтономно. Она может незаметно фотографировать лицо жертвы, перехватывать входящие SMS и посредством социнженерии запрашивать удостоверяющие документы. В дальнейшем злоумышленники используют эту информацию для создания дипфейков или несанкционированного доступа к банковским счетам.

У трояна есть версии для iOS и Android. Пока что атаки, начавшиеся в октябре 2023 года, нацелены в основном на Азиатско-Тихоокеанский регион. Однако применяемые методы могут быть эффективными по всему миру.

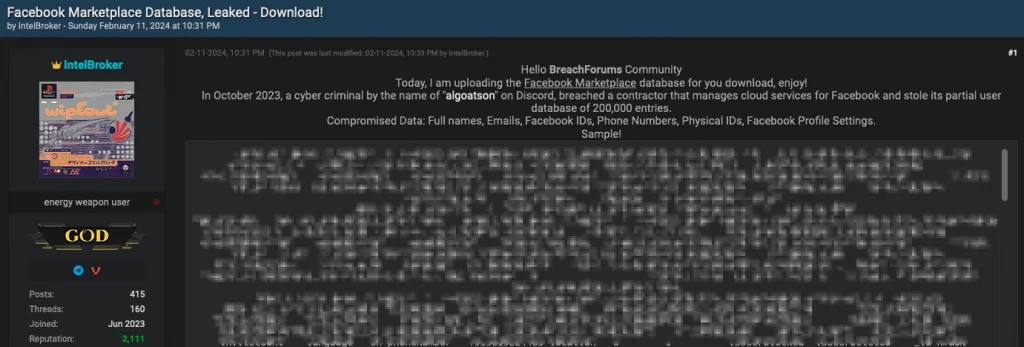

В даркнет слили данные 200 000 пользователей Facebook Marketplace

Неизвестный злоумышленник под ником IntelBroker опубликовал на хакерском форуме 200 000 записей с конфиденциальной информацией пользователей Facebook Marketplace. Об этом сообщает Bleeping Computer.

Слитые данные содержат имена, номера телефонов, адреса электронной почты, идентификаторы Facebook и информацию профиля в соцсети. Все это может быть использовано для дальнейших фишинговых атак или подмены SIM-карт.

По имеющимся сведениям, утечка была получена в октябре 2023 года в результате взлома стороннего подрядчика, который управлял облачными сервисами Facebook.

Meta не комментировала инцидент.

Канада запретила импорт и продажи Flipper Zero

Департамент инноваций, науки и экономического развития Канады объявил о запрете импорта, продажи и использования устройства Flipper Zero, наряду с другими хакерскими гаджетами, в рамках борьбы с угоном автомобилей.

По данным канадского правительства, ежегодно в стране похищают около 90 000 машин (одну каждые шесть минут).

Портативный программируемый инструмент Flipper Zero позволяет взаимодействовать с различным аппаратным и цифровым оборудованием по нескольким протоколам, включая RFID, радио, NFC, инфракрасный порт и Bluetooth.

Пользователи не раз демонстрировали как с его помощью разблокировать автомобиль, открыть гаражные двери, активировать дверные звонки и клонировать различные цифровые ключи.

Компания Flipper Devices, разработчик устройства, в комментарии Bleeping Computer заявила, что гаджет бесполезен для кражи автомобилей, построенных в последние 24 года, поскольку в них используются скользящие коды.

"К тому же, чтобы перехватить оригинальный сигнал, необходимо активно блокировать сигнал владельца, на что железо Flipper Zero не способно. Flipper Zero предназначен для тестирования и разработки систем безопасности, и мы приняли необходимые меры предосторожности, чтобы гарантировать, что устройство не может применяться в преступных целях", — добавили разработчики.

Также на ForkLog:

- В CoinMetrics оценили стоимость атаки 51% на биткоин и Ethereum.

- Биткоин-миксер YoMix заменил хакерам КНДР подсанкционный Sinbad.

- В приложении Trust Wallet для iOS обнаружили уязвимость.

- OpenAI заблокировала доступ прогосударственным хакерам к ChatGPT.

- Chainlink и Telefónica укрепят безопасность Web3-приложений.

- Злоумышленники взломали X-аккаунт проекта Notcoin.

- Команда экспериментального токена MINER заявила об атаке на смарт-контракт.

- Криптоказино Duelbits лишилось $4,6 млн в результате взлома.

- Ущерб игровой платформы PlayDapp от двух эксплойтов составил $290 млн.

- Трейдер потерял более $100 000 на покупке ERC-404 токена.

- Виталик Бутерин составил инструкцию по выявлению дипфейков.

Что почитать на выходных?

Публикуем отрывок из книги Лоры Шин «На шифре» о том, как менеджеры Ethereum отбивались от хакерских атак во время бума ICO.